流量分析简介

流量分析与取证在 misc 中也是较为常见的题目,流量分析主要是根据元数据(不是通信内容本身)识别对手活动和通信模式,每条记录多达几兆字节的全部活动内容,可能只产生 100 字节的元数据,如端点(包括 ip 地址和域名)、端口、收发字节数、连接时长及起止时间,我们将这样一组元数据成为“网络流”(network flows)。

Wireshark和Tshark

流量包一般是指利用tcpdump等工具,对计算机上的某个网络设备 进行流量抓取所获得的PCAP格式的流量文件。图形化工具 Wireshark 和 它的命令行工具 Tshark 可以对这种流量包进行分析。Wireshark是免费 软件(官网为 https://www.wireshark.org/ ),支持多种协议的分 析,也支持流量抓取功能。

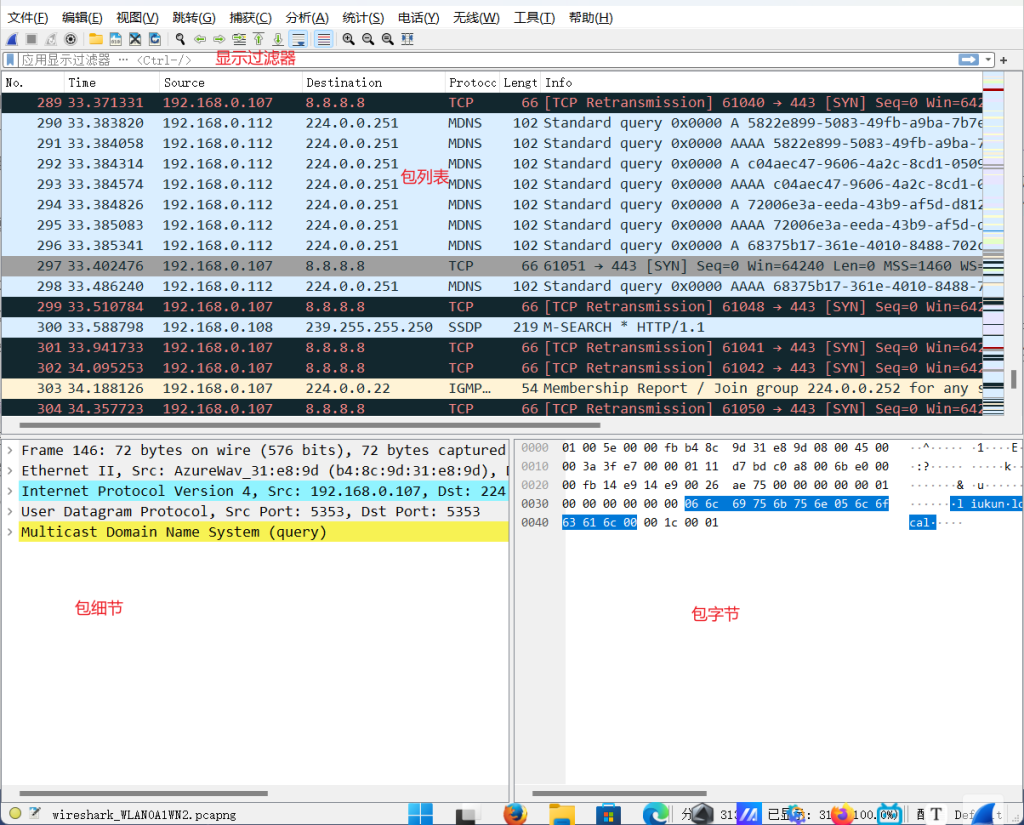

Wireshark的界面见图,载入流量包后即可看到网络流量, 协议和状态以颜色区分,单击某条流量即可看到流量的详细信息。在 过滤器栏中输入过滤器表达式,即可对流量进行过滤,查看需要的网 络流量。

流量分析常见操作

“统计”菜单中纯甄许多对于分析非常有用的功能

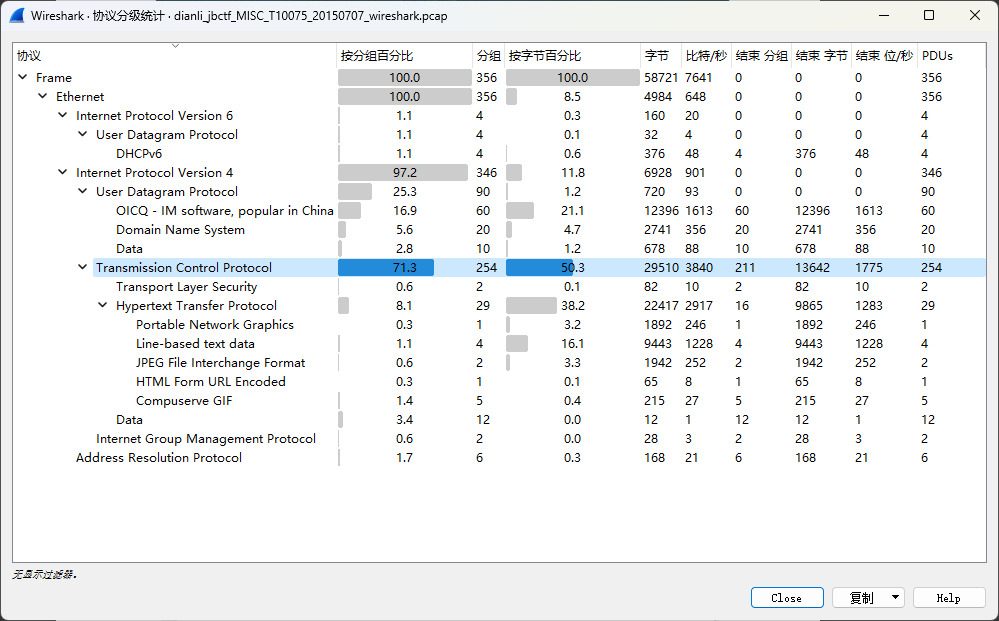

协议分级可以查看流量包中各层次、各协议的占比,便于我们判断主要分析哪一种协议

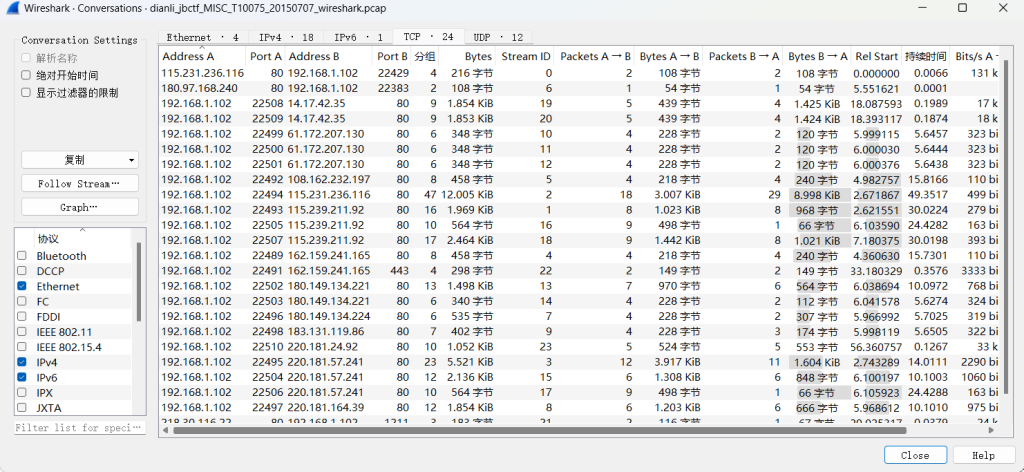

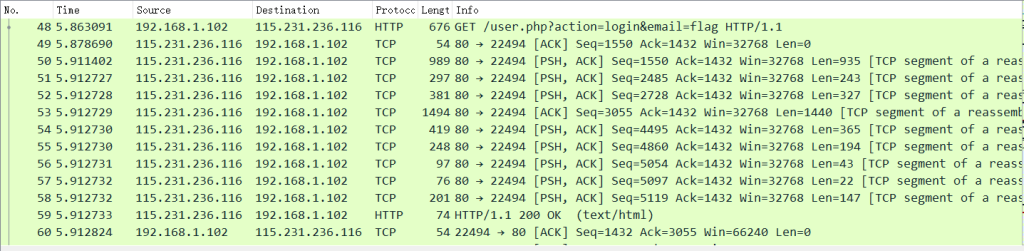

会话(Conversations)可以在链路层(以太网、802.11)、网络层(IP)、传输层(TCP、UDP)上分别查看流量包中的各种不同的单个通信会话。CTF中,流量分析题目一般使用局域网进行部署与抓取,为了增加难度往往会加入很多干扰流量,这个功能可以帮助我们定位目标流量的位置。

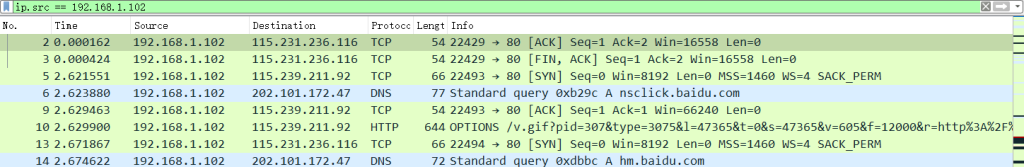

可以在WIreshark中使用过滤器表达式来快速找到符号某些条件的数据包。

按协议过滤:tcp,udp,http , ...

按字段过滤

ip.src == x.x.x.x 选择源IP为x.x.x.x的数据包

tcp.port == xx 选择源或目标端口为xx的TCP数据包

http contains XXX 选择内容含有XXX的http数据包

除了可以自己输入表达式进行过滤,也可以选中某一个数据包,在下方的详情中选中某一条,选择 “作为过滤器应用(Apply as Filter)” ,就可以选中满足这一条件的所有数据包。

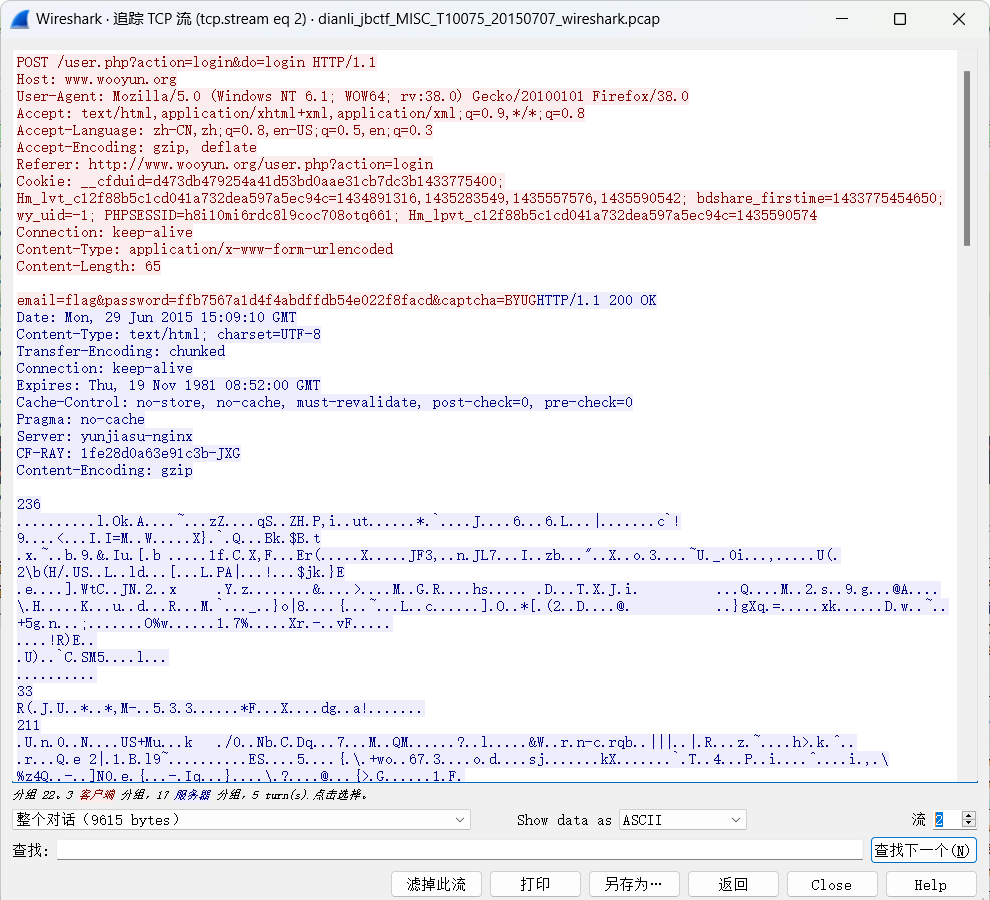

在计算机网络中使用最广泛的传输层协议是TCP。TCP是一种面向 连接的协议,传输双方可以保证传输的透明性,只需关心自己拿到的 数据。然而,在实际的传输过程中,由于MTU的存在,TCP流量会被切 分为很多小的数据报,导致不方便分析。针对此种情况,Wireshark提 供了追踪TCP流功能,只要选中某条数据报,右键单击“ 追踪TCP 流 ”,即可获取该TCP会话中双方传输的所有数据,方便进一步分析.

网络流量分析

HTTP(Hyper Text Transfer Protocol,也称为超文本传输协议)是一种广泛运用的应用层协议,位 于TCP/IP协议栈的第五层。HTTP是万维网的数据通信的基础。HTTP流量分析是网络流量分析中最常见 的类型之一

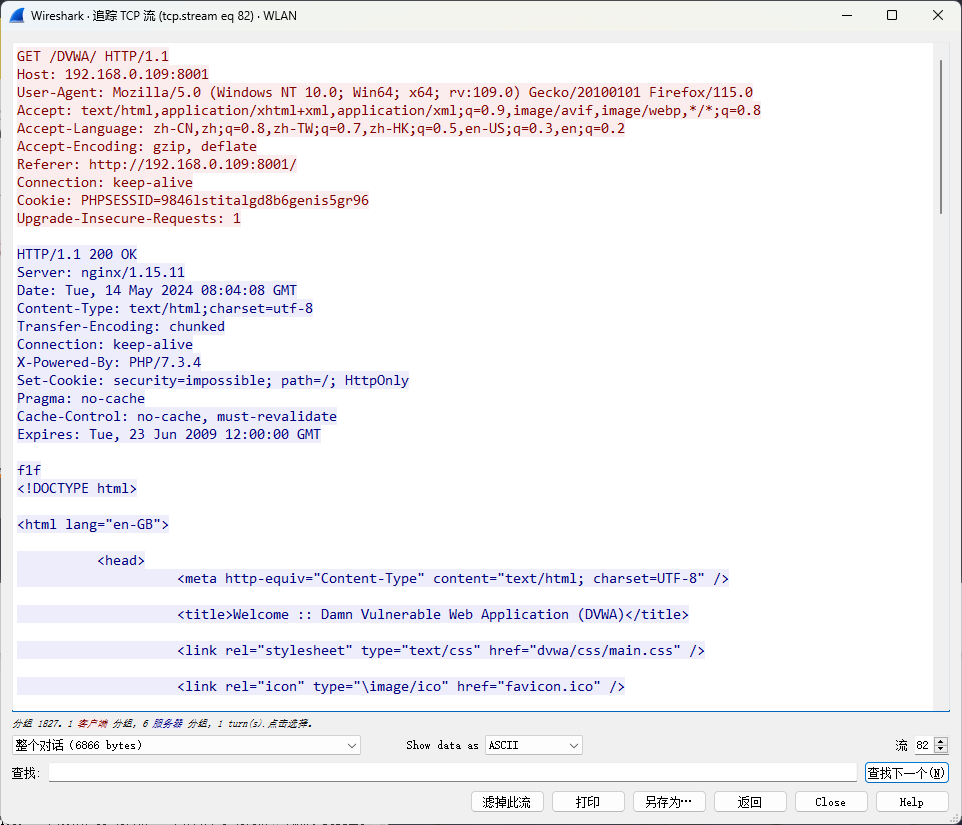

HTTP协议是明文传输的,因此所有通过HTTP传输的内容都可以被看到。利用之前提到的追踪流功能 我们可以看到HTTP的请求和响应:

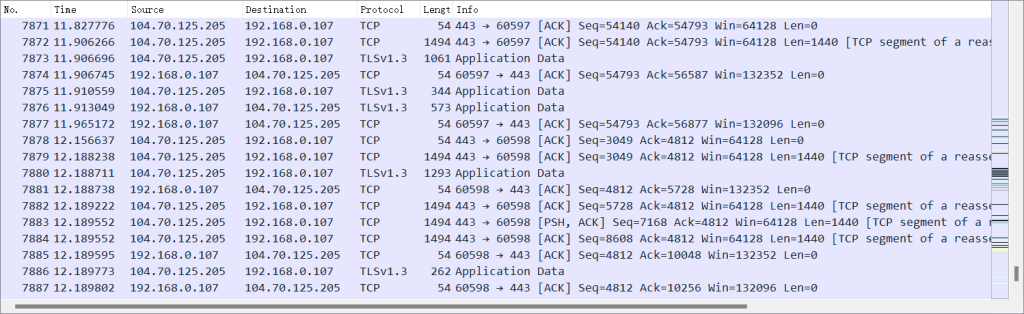

HTTP协议是明文传输的,为了提高安全性出现了HTTPS协议,HTTPS协议是在HTTP协议的基础上添 加了TLS层,为服务端和客户端的通信流量进行了加密。 使用Wireshark抓取到的流量同样为加密的,为了对HTTPS协议的流量内容进行解密,我们需要导入 流量的会话密钥,否则无法看到具体的流量内容。

HTTPS请求记录:

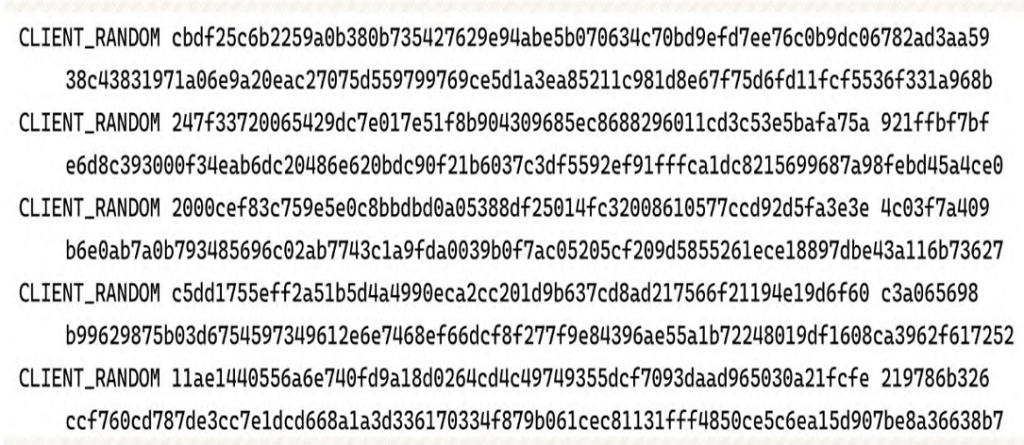

有时需要分析的流量包几乎都是SSL协议的加密流量,如果能够从 题目中的其他位置获取SSL密钥日志,那么可以使用Wireshark尝试解 密流量。Wireshark可解析的SSL密钥日志文件如下所示:

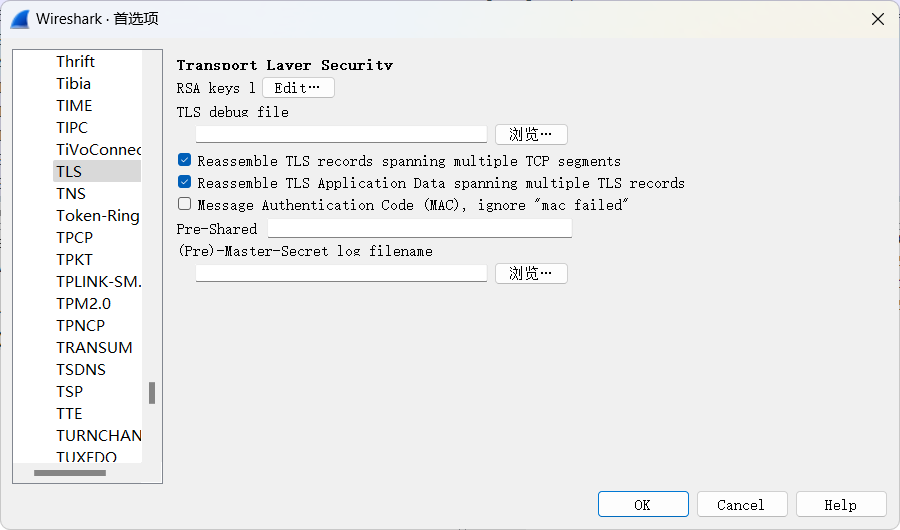

当获取到这种形式的密钥日志后,我们可以打开Wireshark的首选 项,展开 Protocols -> SSL或者TLS,点击 Edit 按钮编辑 RSA key lists

配置如下:

IP address:目标服务器的IP地址,也可以填写 “any” 应用到所有IP地址。

Port:HTTPS端口号,一般均为:“443”。

Protocol:填写 “http”。

Key File:选取刚才导出的服务器证书私钥(PFX文件)。

Password:输入服务器证书私钥的密码。

设置完成后,当前正在查看的网络包或将来抓取的网络包就会以设定的规则解码了。

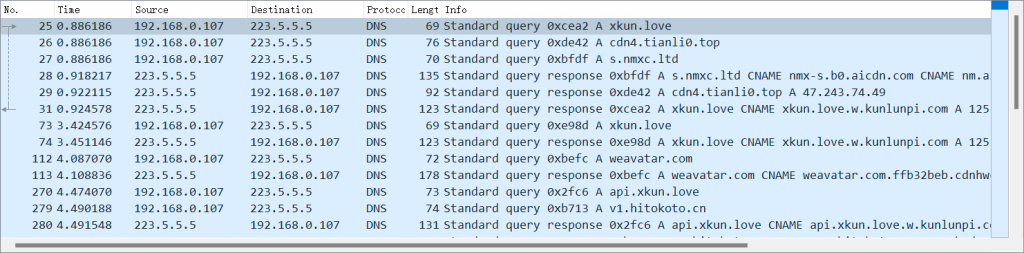

DNS(Domain Name System,即域名系统)同样是应用层的协议,但是通常不是一门独立的协议 常为其他应用层协议所使用,用来将用户使用的主机名解析为P地址。

由于网络协议的复杂性,能隐藏数据的地方远远不止正常的传输 流程,因此在对网络流量包进行分析时,如果从正常方式传输的数据 上找不到突破口,那么需要关注一些在流量包中看似异常的协议,仔 细检查各字段,观察有无隐藏数据的印迹。

总结

流量分析是取证溯源的重要一环,虽然涉及多种协议,但是只要掌握了以下几点,分析起来并不枯燥 困难:

1.熟练的使用Wireshark或Tshark等相关工具。

2.熟悉各种常用协议,了解对应的分析方式

3.善于使用搜索等功能,排除无关信息。

4.耐心、细致和认真。

Comments NOTHING