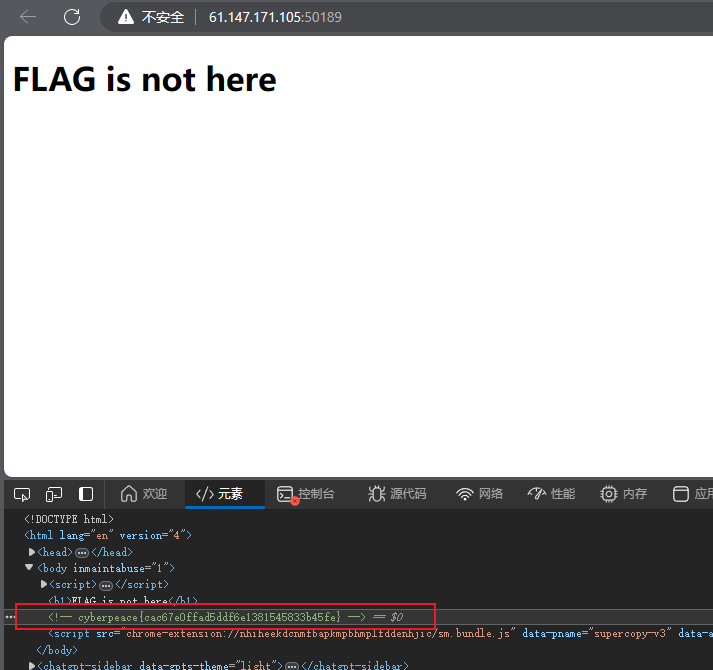

view_source(查看源代码)

题目描述:

X老师让小宁同学查看一个网页的源代码,但小宁同学发现鼠标右键好像不管用了。

解析题目:

从题目我们了解到小宁想要查看源代码,但是无法从右键里面点击查看页面源代码,我们可以感觉到我们想要的flag就在这个源代码里面,除了右键点击查看页面源代码还可以F12和Ctrl+U在查看器里面看到页面的源代码。到这一步flag就显现出来了

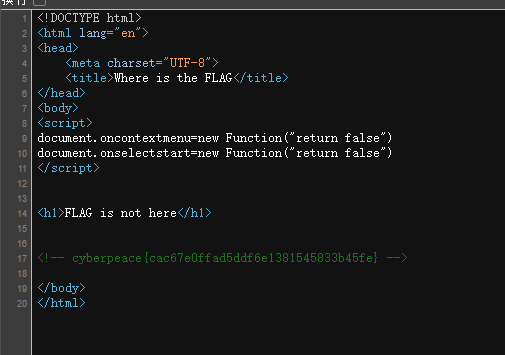

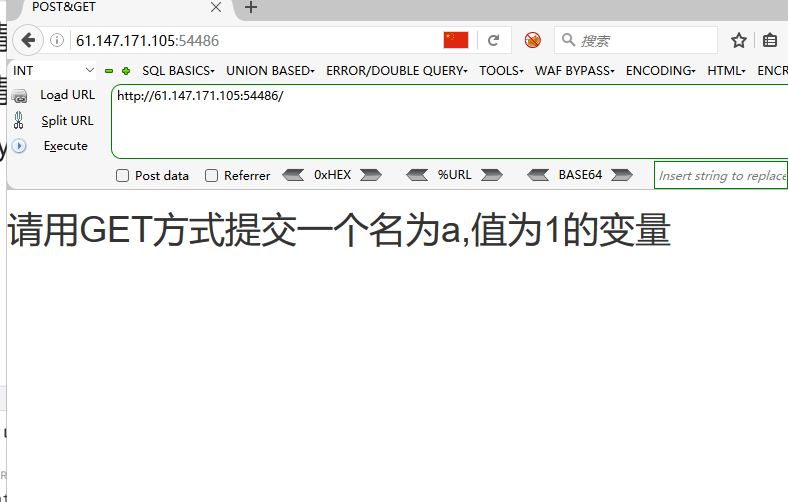

get_post

题目描述:

X老师告诉小宁同学HTTP通常使用两种请求方法,你知道是哪两种吗?

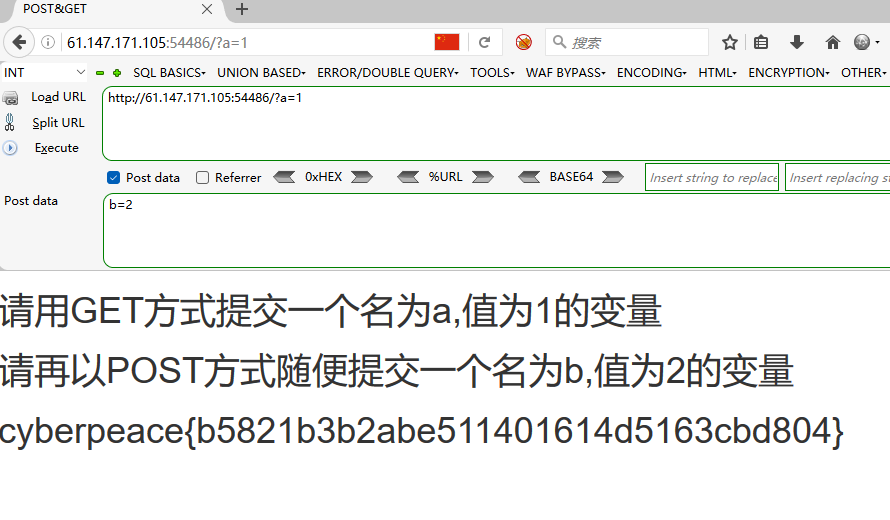

打开题目,得到如下要求

用GET给后端传参的方法是:在?后跟变量名字,不同的变量之间用&隔开

在url 后添加/?a=1即可发送get请求

利用hackbar 进行POST传参:选择postdata,填入b=2,选择execute。即可发送POST请求。

robots

题目描述:

X老师上课讲了Robots协议,小宁同学却上课打了瞌睡,赶紧来教教小宁Robots协议是什么吧。

robots协议也称爬虫协议、爬虫规则等,是指网站可建立一个robots.txt文件来告诉搜索引擎哪些页面可以抓取,哪些页面不能抓取,而搜索引擎则通过读取robots.txt文件来识别这个页面是否允许被抓取。

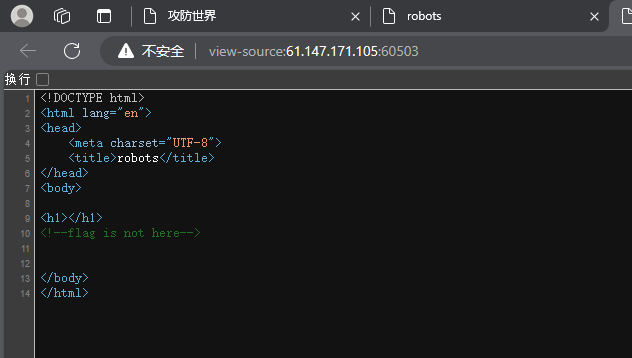

打开题目是一个空白页面,第一步访问源代码,发现什么都没有

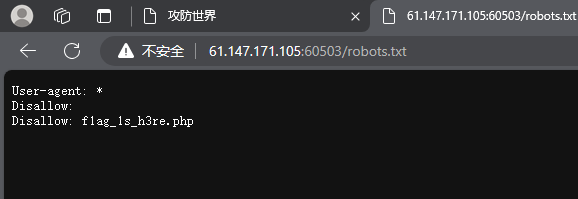

第二步访问robots.txt文件,找到有关flag的php文件。

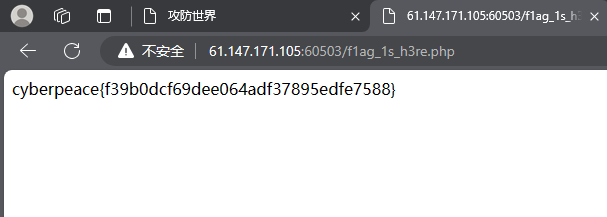

第三步访问flag_is_h3re.php,成功找到FLAG

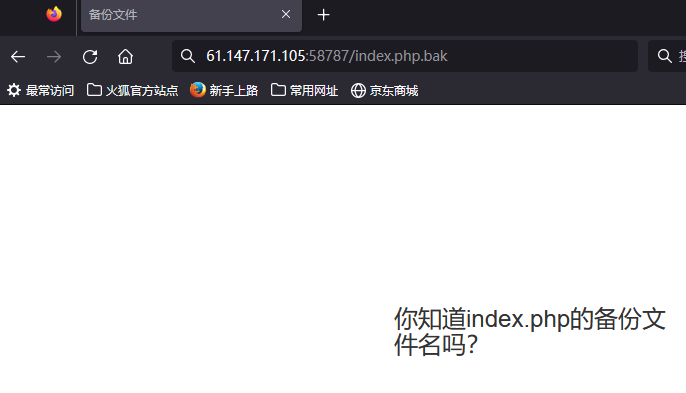

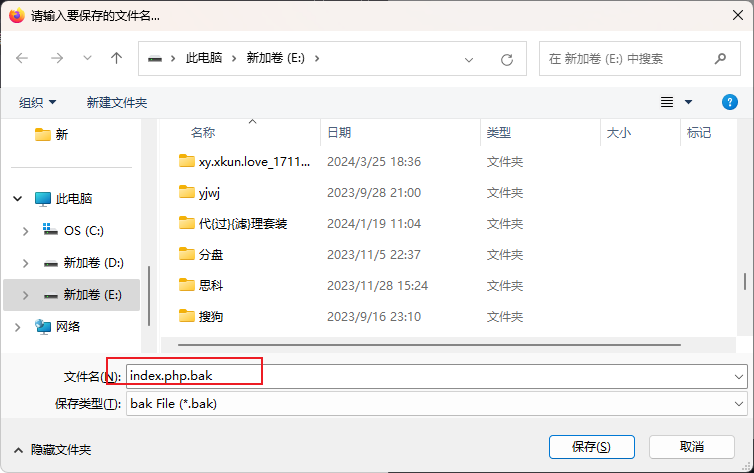

backup(备份文件)

题目描述:

X老师忘记删除备份文件,他派小宁同学去把备份文件找出来,一起来帮小宁同学吧!

常见的备份文件后缀名有: .git .svn .swp .~ .bak .bash_history .bkf

第一步 逐个试常用的文件后缀,发现是.bak

打开备份网址,跳转出下载这个备份文件

下载后,用笔记本打开该文件

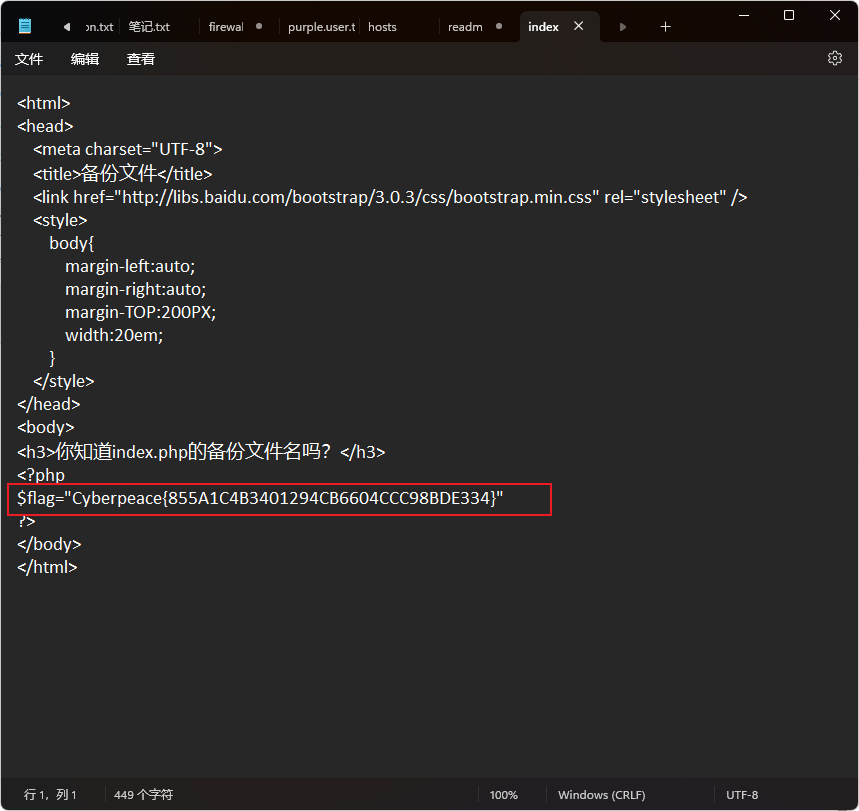

cookie

题目描述:

X老师告诉小宁他在cookie里放了些东西,小宁疑惑地想:‘这是夹心饼干的意思吗?’

Cookie,有时也用其复数形式 Cookies。类型为“小型文本文件”,是某些网站为了辨别用户身份,进行Session跟踪而储存在用户本地终端上的数据(通常经过加密),由用户客户端计算机暂时或永久保存的信息

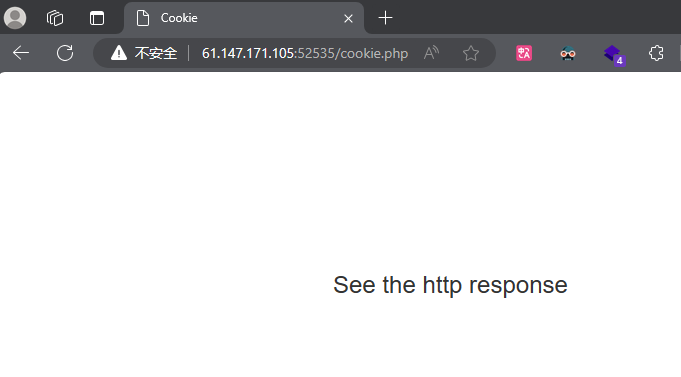

1、浏览器按下F12键打开开发者工具,刷新后,在应用存储一栏,可看到名为look-here的cookie的值为cookie.php

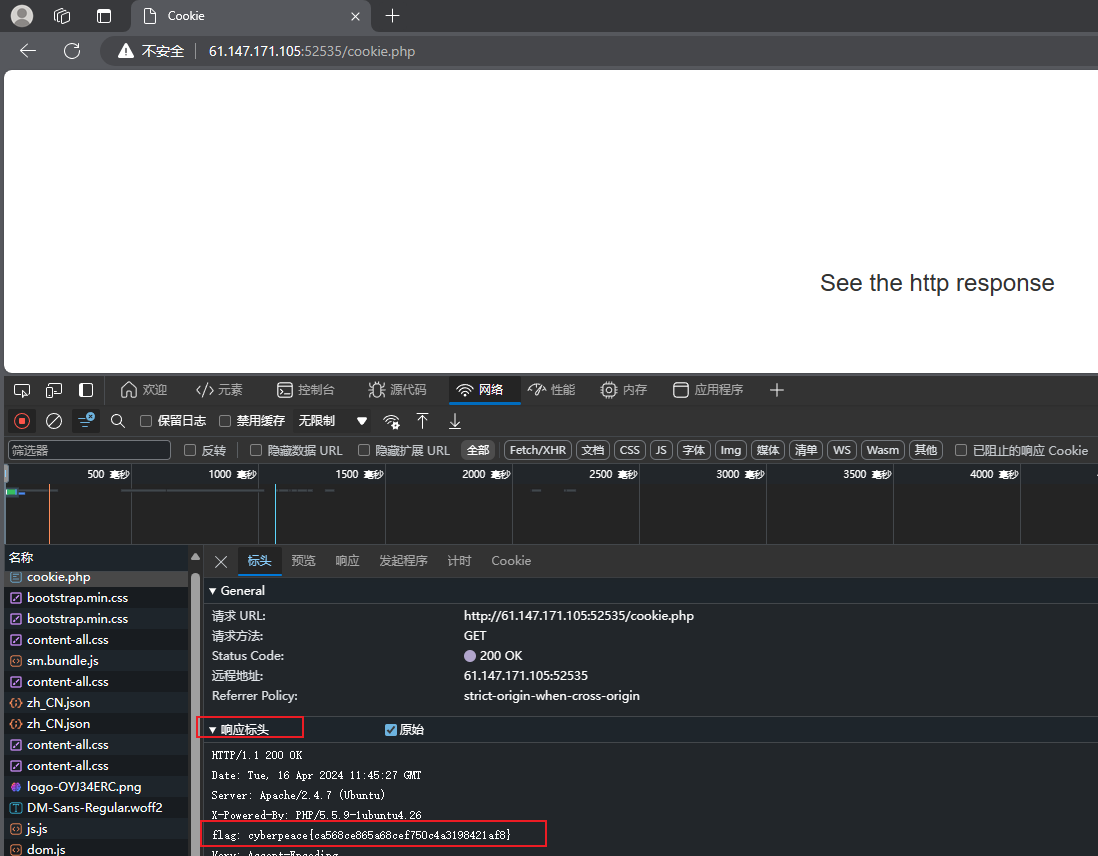

2、访问http://61.147.171.105:52535/cookie.php,提示See the http response(查看http响应包),在网络一栏,可看到访问cookie.php的数据包

3.点击查看数据包,在相应标头内可发现flag

disabled_button(不能按的按钮)

题目描述:

X老师今天上课讲了前端知识,然后给了大家一个不能按的按钮,小宁惊奇地发现这个按钮按不下去,到底怎么才能按下去呢?

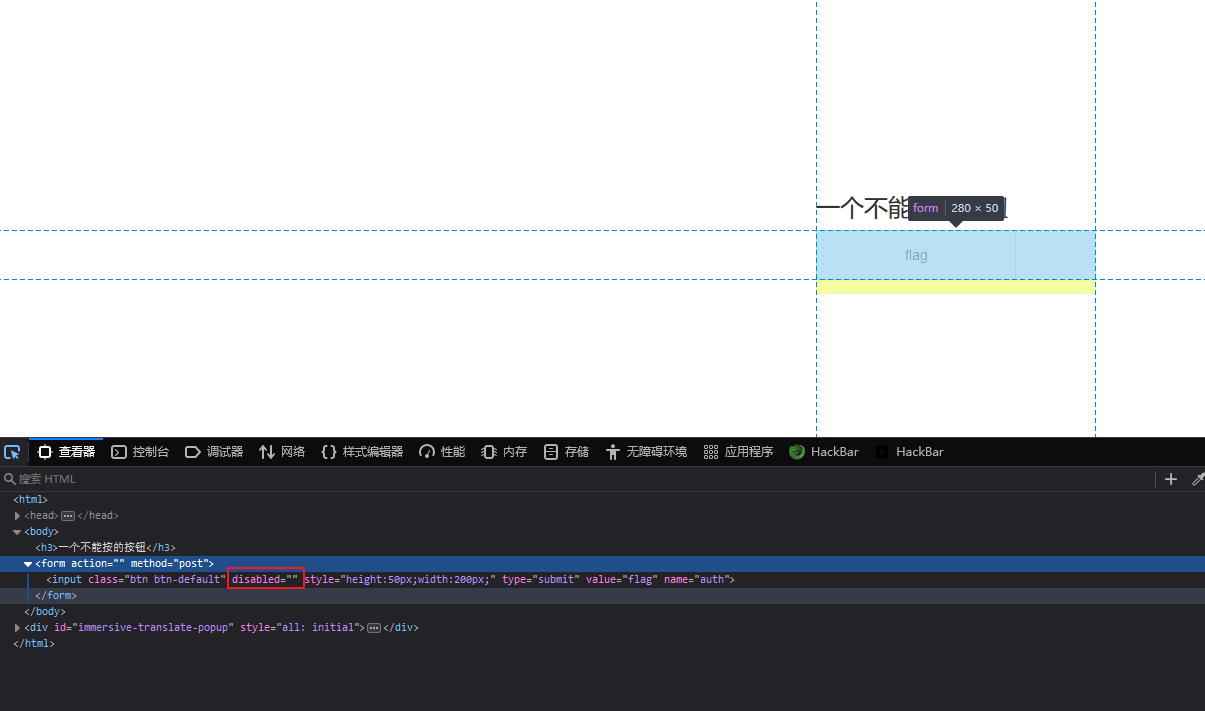

打开页面,发现按钮无法点击

F12查看源码,发现input标签有个disable属性

如果在表单控件上指定了 disabled 属性,则该元素及其子控件不参与约束验证。通常浏览器会将它们打灰处理,它不会收到任何浏览事件,如鼠标点击或与焦点相关的事件。

当布尔属性 disabled 存在时,元素将不可变、不能聚焦或与表单一同提交。用户将不能在表单控件本身或其子控件进行编辑或聚焦操作。

删除源码中的disable属性,按钮即可点击,然后得到Flag。

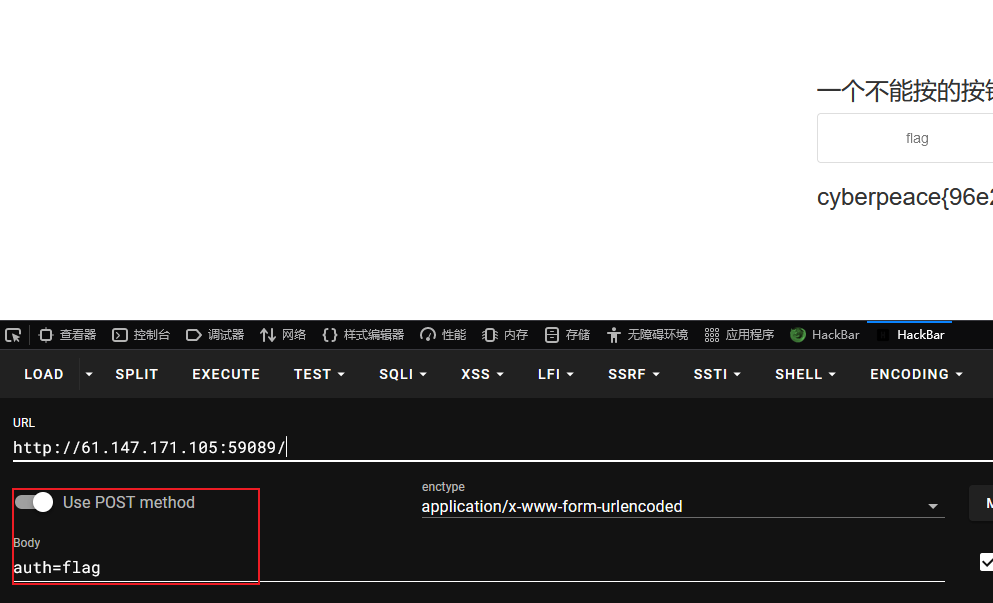

打开hackbar发现他是发送了一个POST请求从而得到这个flag

我们也可以直接用post发送这个auth=flag得到flag

Comments NOTHING